가상으로 구축된 환경 외에 시도하는 것은 엄연히 불법입니다. 모든 책임은 개개인에게 있으니 조심해주세요

안녕하세요 Retain0입니다.이번 시간에 배워볼 것은 저번 시간에 배웠던 RUDY 공격과 유사한 " TorsHammer" 와 wordpress 기반 DOS 공격인 " CVE-2018-6389"를 실습해보는 시간을 가져보도록 하겠습니다.

HTTP Flood에 대해서는 전 시간에 알려드렸으니 생략하도록 하겠습니다.

TorsHammer 경우에도 마찬가지로 Slow-Rate방식을 이용한 공격으로 "POST" 메서드에 " Content Lenght"를 크게 할당해 둔 후 데이터를 아주 조금씩 보내 연결을 계속 유지시켜 다량의 세션을 유지시켜 가용성(Availability) 을 침해합니다. 전 시간에 합쳐서 포스팅해도 상관없었으나 복습 차원에서 하려고 남겨두었습니다.

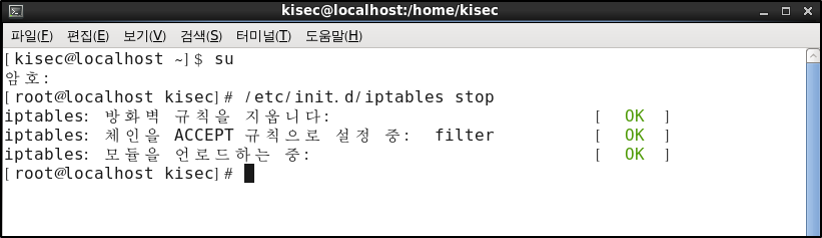

① TorsHammer Attack

※ 사진 2,3 둘 중 원하는 걸로 하나만 설정

httpd 구동까지 다했으니 주소창에 사용자의 ip 주소 또는 localhost를 입력해보면 개개인이 구축해둔 또는 default 페이지가 나올 것입니다.

제일 하단에 설치 링크를 달아두었다, 링크를 따라가서 일반 윈도우 에 설치한 다음 drag and drop으로 쭉 클릭 후 끌어서 가져다 놔도 된다. 아니면 wget 명령으로 한 번에 가져올 수도 있습니다.

| -t | 공격 대상 |

| -p | 포트 번호 |

| -r | 작업 스레드 수 |

TorsHammer는 python 언어로 작성된 모듈이기에 맨 앞에 python을 선언해주고 실행해야 합니다. 실행을 하고 나면 하단에 빨간 박스 안에 값을 조금씩 보내는 것을 확인할 수 있습니다..

사진 7 을 보면 사용자와 공격자 간에 연결이 확립(Established) 된 것을 확인할 수 있으며 공격자 보내고 받는 포트가 전부 상이하며 패킷을 아주 작은 크기로 조금씩 보내고 있는 것을 확인할수 있습니다.

사진 8 을 보면 content_Lenght는 10000으로 잡혀있고 바디쪽에는 적은량의 데이터를 조금씩 보내 정상 세션 연결 요청의 처리를 어렵게 하고있는것을 확인할 수 있습니다.

◆ 대응 방안

(1) wireshark -> Follow TCP Stream 을 보면 content_lenght 값이 있다 여기서 적정 임계치를 두어 낮춰야 함

(2) httpd.conf 파일에서 Time out 을 "5" 이하로 수정

- centos 기준 -> /etc/httpd/conf/httpd.conf

- ubuntu 기준 -> /etc/apache2/apache2.conf

② CVE-2018-6389 Attack

참고로 " CVE " 란 Common Vulnerabilities and Exposoure의 약어로 공개적으로 알려진 소프트웨어의 보안 취약점을 가리키는 고유 표기라고생각하면 됩니다. CVE 다음 2018 은 해당 연도를뜻하며 그다음 6389는 취약점 번호라고 보시면 됩니다.

오늘 실습에 희생될 Wordpress 페이지. 우선 하단에 CVE-2018-6389 install location 경로를 타고 들어가셔서 " Execute " 란을 찾아야 합니다.

사진 2 처럼 Execute 란을 찾으셨으면 코드가 쭈르르를 나와있습니다. 찹고로 눈에 보이는 게 전부가 아닌, 저 무수히 작은 스크롤 보이시죠?? 전부다 쭈~~~~욱 복사해야 하지만 저 빨간 박스로 체크된 부분은 그대로 쓰지 않고 대상이 되는 사용자의 웹페이지 주소를 적을 겁니다.

우선 밑의 링크를 통해 github에서 주소를 가져와 git clone 을 통해 다운을 받은 뒤 " doser.py "까지 올라온 다음 우리가 복사해서 가져왔던 " Execute " 코드를 붙여 넣어주시면 끝입니다. 참고로 저 실행 코드 검정 박스 안에는 대상 주소 즉 타겟 의 주소를 입력해주셔야 합니다.

검정 박스 안을 보면 GET 메서드의 요청 패킷을 클릭 후 --> Follow --> TCP Stream 을 통해 어떤 내용이 들어있는지 보면 우리가 작성했던 " Execute " Code 가 잘 전달될 것을 확인할 수 있음

◆ 대응 방안

CVE-2018-6389의 취약점의 경우 " wordpress 4.9.2"를 포함한 대부분의 버전에 영향을 미치기 때문에 wordpress를 최신 버전으로 업데이트해야 함

현재 버전 확인을 하려면

(1) 운영 중인 웹사이트에 접근해서 보거나

(2) 소스 보기(개발자 도구)를 통해 "generator" 문구를 확인하면 됨, 업데이트는 https://wordpress.org/로가서 업데이트 가능

① TorsHammer install location : https://sourceforge.net/projects/torshammer/

② CVE-2018-6389 install location : https://github.com/knqyf263/CVE-2018-6389

이번시간은 여기까지 하도록 하겠습니다. Torshammer 와 CVE-2018-6389 같은경우는 실습하는데 있어서 별로 어렵진 않으셨을 겁니다. 하지만 한번 쯤은 꼭해보시고 패킷분석까지는 하시는걸 추천드립니다. 그래야 원리를 좀더 이해하기 쉬우실겁니다.

다음시간에는 좀더 재밌는 DOS Attack 을 가져오도록 하겠습니다. 감사합니다.

'IT Security > HACKABLE' 카테고리의 다른 글

| [Two Greedy] ARP Spoofing (0) | 2020.04.04 |

|---|---|

| [Two Greedy] ARP & DNS Spoofing (Ettercap) (0) | 2020.04.03 |

| [Two Greedy] TCP 통신 간 DOS Attack (0) | 2020.04.02 |

| [Two Greedy] HTTP Flood Attack (0) | 2020.03.31 |

| [Two Greedy] Flooding Attack (0) | 2020.03.30 |